実践で鍛えるサイバー防衛力〈サイバー防衛研究会10月例会報告〉

このレポートは、2025年10月に開催された「サイバー防衛研究会1」にて、コーネットソリューションズ(本社:東京都台東区)による講演内容に基づき作成した。

サイバー防衛人材不足が社会問題に

サイバー攻撃の被害は、もはや特定の企業や行政機関にとどまらない。個人情報流出、業務停止、サプライチェーンの分断など、社会全体の機能を揺るがす事態が相次いでいる。とりわけ近年は、ランサムウェア被害や生成AIを悪用した攻撃が目立ち、サイバーセキュリティ対策の能力向上が喫緊の課題となっている。

その一方で、人材不足の深刻さも際立つ。民間調査結果によれば、国内のサイバーセキュリティ人材は約11万人が不足しているとされており、IT人材全体の中でも特にギャップが大きい領域とされる。

この背景には、サイバー攻撃の高度化・多様化に比べ、教育・訓練の環境が追いついていない現状がある。特に、机上での知識習得だけでは、リアルシステム上でのインシデント対応や、サイバーセキュリティ対策の実施は難しい。DXの最前線では、ネットワークシステムやアプリケーションの設定ミスや脆弱性対応の遅れが被害に直結する。

こうした課題を克服する手段として注目されているのが、「サイバーレンジ」と呼ばれる模擬演習環境を用いた実践的なサイバーセキュリティ演習である。現実のシステム構成を仮想空間に再現し、攻撃と防御の両面を安全に体験できる。

今回のレポートは、日本の教育現場や企業研修に導入が進んでいる、クラウド型演習プラットフォーム「CYRIN(サイリン)」を使って研究会で実演されたサイバーセキュリティ演習についての報告である。

どこでも実践できるクラウド型演習環境

実際の企業ネットワーク上で攻撃や防御の挙動を再現することは、ネットワーク構築、その環境でのシステムの準備など様々な準備が必要となり、現実的には困難である。その点、一般的に、サイバーレンジと呼ばれる演習システムでは、閉じた仮想環境の中で、実際の環境と同等のシステムやツールを使いながら安全に試行錯誤できる仕組みを提供する。

今回紹介された「CYRIN」は、米国Architecture Technology Corporationが開発したオンライン完結型のサイバーレンジシステムで、米軍や連邦政府の教育にも採用されている。日本では、コーネットソリューションズが正規代理店を担う。

特徴は、クラウド環境で提供され、PCとインターネットさえあればどこでも演習が行える点だ。受講者がブラウザ経由でログインすると、仮想マシンが自動で構築され、攻撃ツールや防御対象サーバーが整備された演習環境が立ち上がる。複雑な設定作業やエージェントソフトの導入は不要で、数分で演習を開始できる。

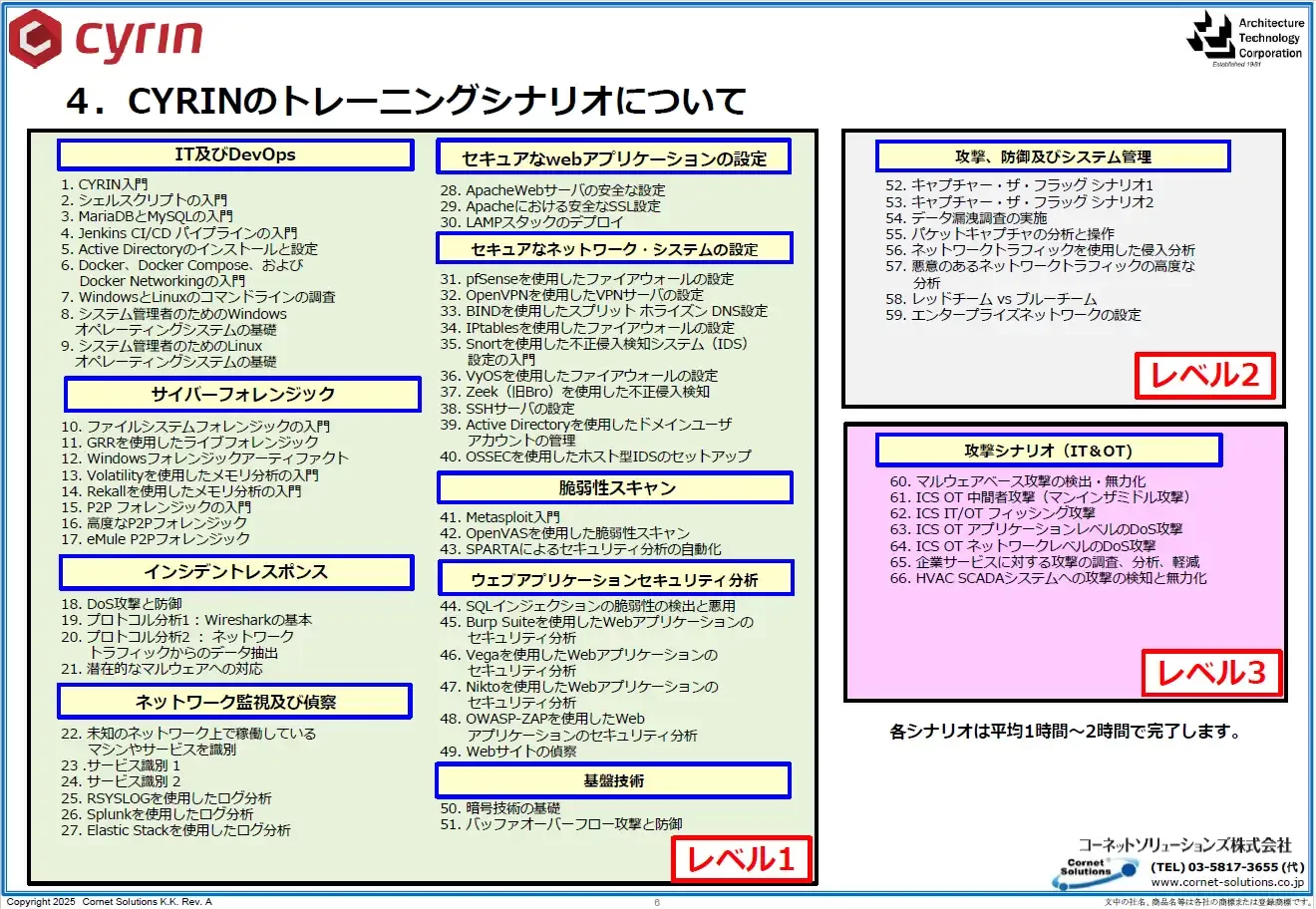

「CYRIN」が提供する演習は、学習者のスキルに応じて三段階に分かれる。

レベル1(個人演習):指示書に沿って進めるステップ形式。初学者でも取り組みやすく、DoS攻撃や脆弱性スキャンなど基礎技術を習得できる。

レベル2(チーム演習):攻撃側(レッドチーム)と防御側(ブルーチーム)に分かれ、CTF形式で対抗。実戦的な意思決定が問われる。

レベル3(特定分野演習):制御システム(SCADA/ICS/OT)など産業分野に特化した専門シナリオで、実務に直結する知識を磨く。

現在、全66のシナリオが提供されており、新しい攻撃手法や脆弱性に応じて更新されている。

CYRINの66のシナリオ。レベル1、2、3に分かれている。この日は、レベル1の「18.DoS攻撃と防御」のデモが行われた。(図:コーネットソリューションズ株式会社作成)

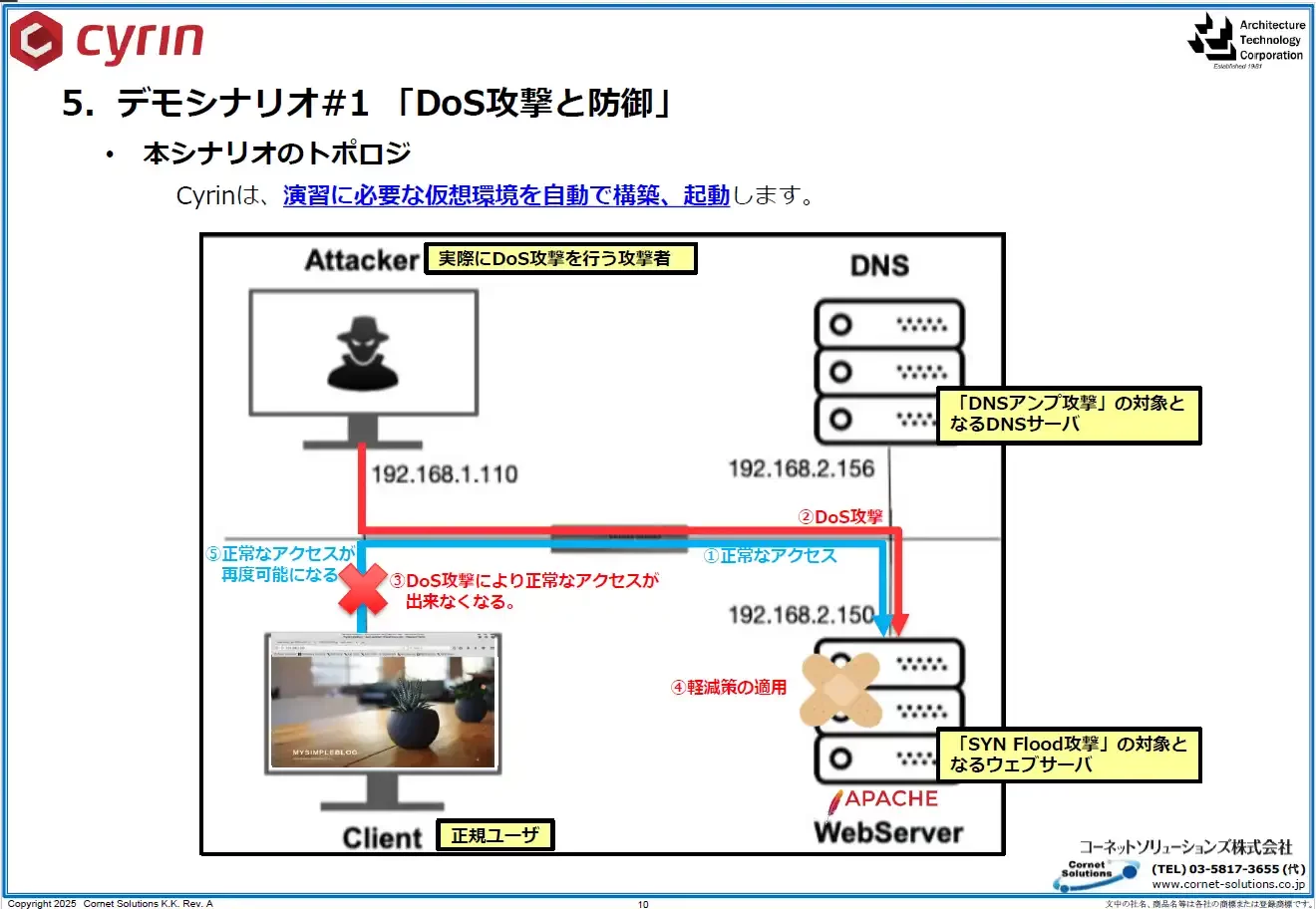

デモ演習:DoS攻撃(SYNフラッド)と防御シナリオ

講演でのデモは、DoS(サービス妨害)の一つであるSYNフラッド攻撃の挙動確認と、ウェブサーバー側でSYNクッキーを用いた緩和策を一連の流れで学ぶシナリオが紹介された。(注:この演習環境では、SYNクッキーの設定が元々無効化されている)

解説・SYNフラッド攻撃とは

SYNフラッド攻撃とは、TCP接続をする際に行われる3ウェイハンドシェイクにおいて、最初のSYNパケットのみを大量に送信し、多数の未完了セッション(半開状態)を生成させてサーバー側のリソースを枯渇させるDoS攻撃である。

「18.DoS攻撃と防御」の模式図。(図:コーネットソリューションズ株式会社作成)

演習デモは、実在のツールを用いて、以下の手順で実施された。

【正常確認】

まず、サイバーレンジ内のクライアント端末のブラウザからWebサーバーへ通常アクセスできることを確認し、基準となる挙動(レスポンスタイム、接続状態、ログ)を取得する。

【攻撃(模擬)】

演習では攻撃を模擬するためのツールとして hping3 が紹介された。受講者は、攻撃状態が発生した際にどの指標やログが変化するかを確認する。ここでのポイントは「攻撃が起きたら、まず何を確認するか」である。

【影響確認】

攻撃が行われている間は、クライアントからのアクセスがタイムアウトするなどの現象が生じ、サーバー側では netstat の出力に SYN_RECV 状態の接続が急増する様子が観察された。具体的な確認例としては以下のコマンドによりソケット統計のチェックが示された。

netstat -n -p TCP | grep SYN_RECV

出力結果を通じて、TCPバックログの枯渇がサービス停止に繋がるメカニズムを受講者が体感することができる。

【対策適用】

緩和策としてサーバー側のカーネル設定でSYNクッキーを有効化する。演習で示された設定手順は次の通りである。

●/etc/sysctl.conf に追記する設定行:

net.ipv4.tcp_syncookies=1

●sysctl -p

これにより、サーバーは最初のSYNに対して接続情報をバックログに保持せず、SYN/ACKにハッシュ化したクッキーを返す方式に切り替えられる。

【復旧確認】

緩和策適用後、攻撃トラフィックが継続している状況でもクライアントからの接続が復帰することを netstat の出力やアプリケーションログで確認した。

講演では、SYNクッキーの効果を確認する一方で、TCPオプション処理などの制約や、実運用ではロードバランサや上位のDDoS緩和サービスと組み合わせることの重要性も併せて指摘された。

解説・SYNクッキーとは

SYNクッキーは、SYNパケット受信時に接続情報をSYNバックログに保持せず、接続情報から算出したハッシュ値(クッキー)をSYN/ACKに含めて返す方式である。正規のACKが返ってきた場合にのみそのクッキーを検証して接続を確立するため、バックログの枯渇を防げる。

こうした一連の演習を通じて、受講者は攻撃の仕組みだけでなく、防御メカニズムの原理も体感的に理解できる。SYNフラッドは古典的な攻撃手法だが、基礎としての重要性は高い。講演では「攻撃を学ぶことは、防御を理解する第一歩である」とのメッセージが強調された。

現場の課題に即した学習設計

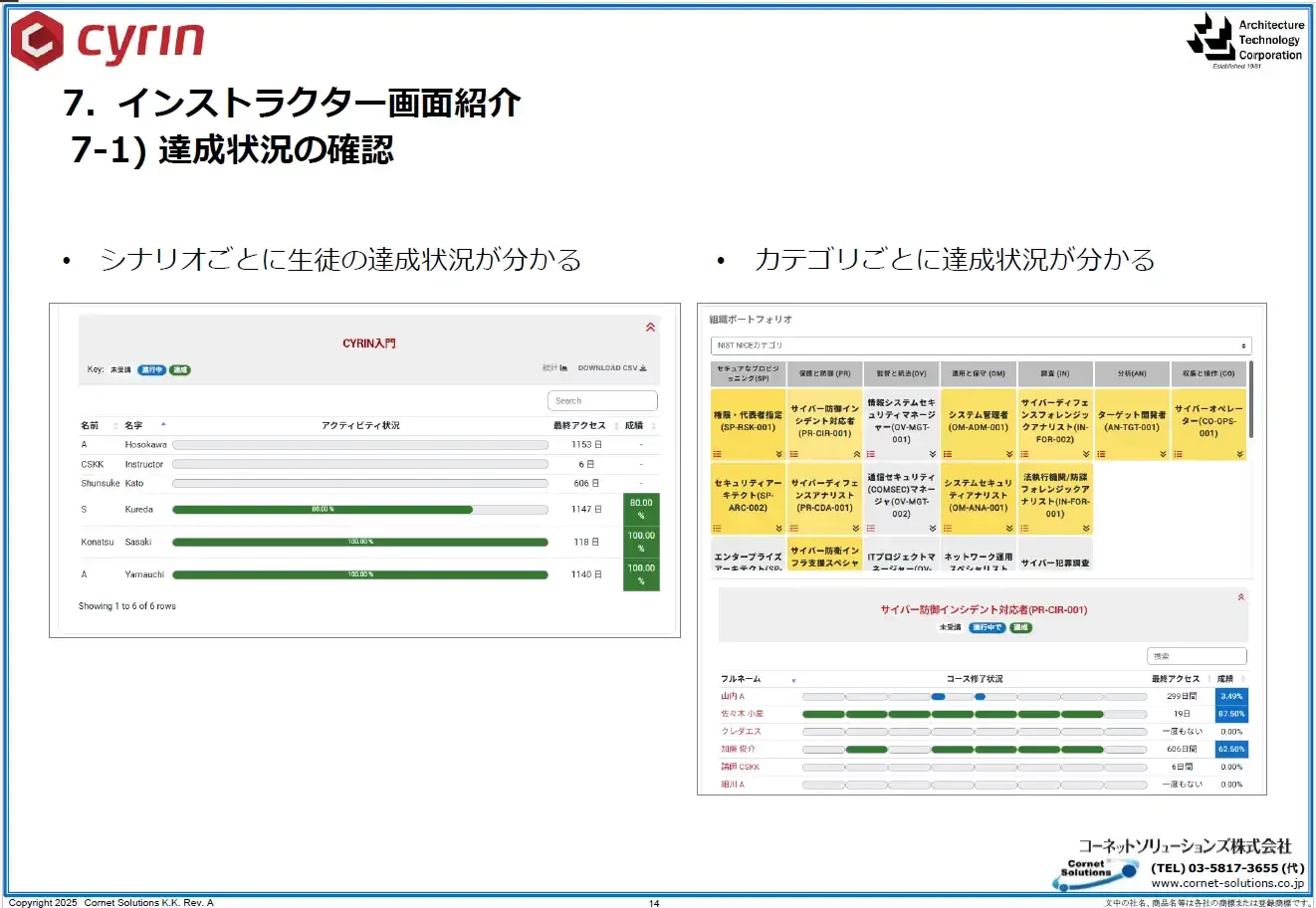

「CYRIN」には、インストラクターが受講者の進捗や操作履歴をリアルタイムで把握できる管理機能があり、理解度に応じた支援が可能となっている。

インストラクター用の画面では、生徒のシナリオごと、カテゴリごとの達成状況やスコアを把握できる。(図:コーネットソリューションズ株式会社作成)

また、組織ごとの実環境に合わせたシナリオのカスタマイズも可能とのことである。専用ツール「エクササイズビルダー」を用いれば、シナリオによっては数時間で独自の演習を構築でき、特定製品(例:FortiGate)の操作訓練なども再現可能だ。

興味深い仕組みとして、ユーザーが作成した優良シナリオを開発元が買い取り、公式教材として共有する制度もあるとのことである。

まとめ:知識から「行動できる力」へ

サイバー攻撃の現場では、対応を誤ればすぐに被害が拡大する。防御のスピードと正確さを支えるのは、実際に手を動かした経験的知識である。座学で学んだコマンドや設定値も、トラブル対応の現場では身体的記憶として即座に呼び出せる必要がある。

こうした「反射神経」を鍛える環境として、クラウド型サイバーレンジの意義は大きい。地理的制約を越えて、国内外の学習者が同一の環境で訓練できる点も、現在の教育・研修の形に合致している。

【報告者の視点】

私自身、所属する大学の研究室にて開発したサイバーレンジを用いた演習を2016年から学部3年生向けに実施している(詳細はこちら)。情報セキュリティの講義だけでは、よくて知識の習得まで、下手をすると誤解したまま学習してしまうことも起こりうるため、実機を使った演習はサイバーセキュリティ分野での学習には必須と考える。

ただ、ある程度リアルに近い環境を自力で開発し維持するのはとても大変である。さらに、適度な難易度の問題を作るにはまたそれなりの専門性も必要である。その観点で、高度サイバー人材の育成のため、商業システムを活用するのも必要ではないだろうか。

注

- 元陸上自衛隊システム防護隊初代隊長の伊東寛氏らが始めた私的研究会。現在、INODS代表・齋藤孝道が主催。サイバー防衛研究会 連絡先:info@stratcyber.org ↩︎