サイバー空間の脅威——「超限戦」から日本の新法制まで〈サイバー防衛研究会11月例会報告〉

このレポートは、2025年11月に開催された「サイバー防衛研究会1」にて、株式会社サイバーディフェンス研究所代表取締役社長、北村エコノミックセキュリティ合同会社シニアディレクター、砂田 務氏による講演内容に基づき作成した。

ロシア、中国、北朝鮮などによるサイバー空間の脅威が多層化・高度化する中、日本は2025年5月に「能動的サイバー防御法(重要電子計算機に対する不正な行為による被害の防止に関する法律)」を公布した。本講演では、国際的なサイバー脅威の現状を包括的に整理したうえで、この新法制の中身と実施上の課題について示された。講演者は、警察と防衛の両方の領域で経験を積んできた元警察官僚であり、サイバー空間における安全保障と法制度の「接点」を現場の視点から解説した点が特徴的である。

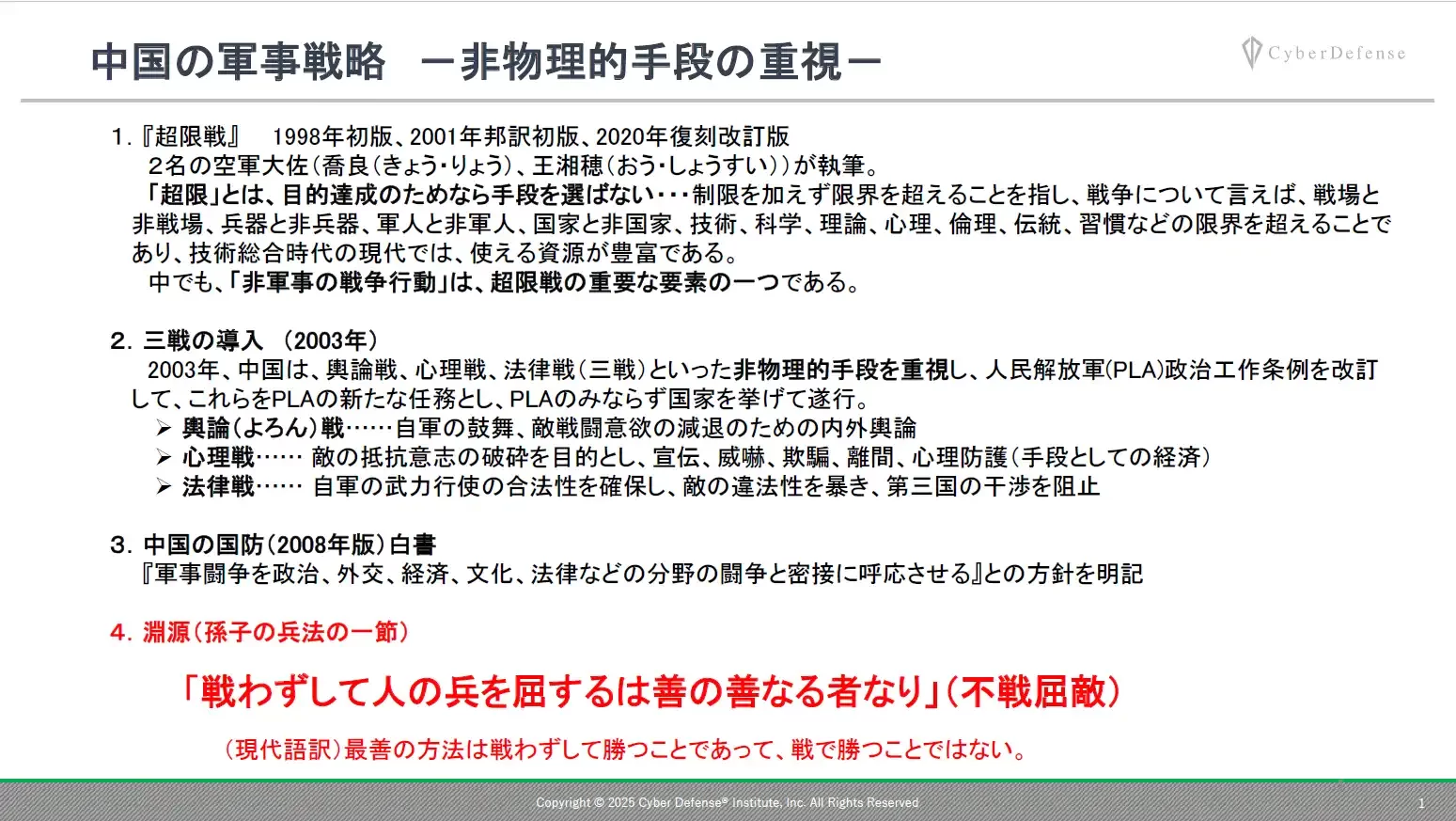

「超限戦」が示すサイバー空間の位置づけ

脅威の説明は、「超限戦」という概念の説明から始まった。この言葉は1998年に中国人民解放軍(PLA)の空軍大佐2名が著した書物において提唱された概念であり、同書物は2001年に邦訳され、2020年に邦訳版が復刻されベストセラーとなった書物である。「超限戦」は、軍事力だけでなく、金融・貿易・法律・メディア・インターネットなど「あらゆる手段を戦いの道具とみなす」考え方であり、孫子の兵法にある「不戦屈敵(戦わずして敵を屈する)」を現代化したものといえる。

2003年には、PLA政治工作部が政治工作条例を改訂して「三戦(世論戦・心理戦・法律戦)」を新たな任務に位置づけた。その後、2008年の中国国防白書では、「軍事闘争を政治、外交、経済、文化、法律などの分野の闘争と密接に呼応させる」との方針を明記し、従来からの軍事力以外での闘争を重視する姿勢を示した。こうした方針は部隊編成によって実装されてきており、2015年末のPLA組織の大改革時にサイバー戦、情報戦などを担う「戦略支援部隊」が創設され、2024年には情報支援部隊への再編など、情報・サイバー領域を担う部隊の重要性が強調されている。

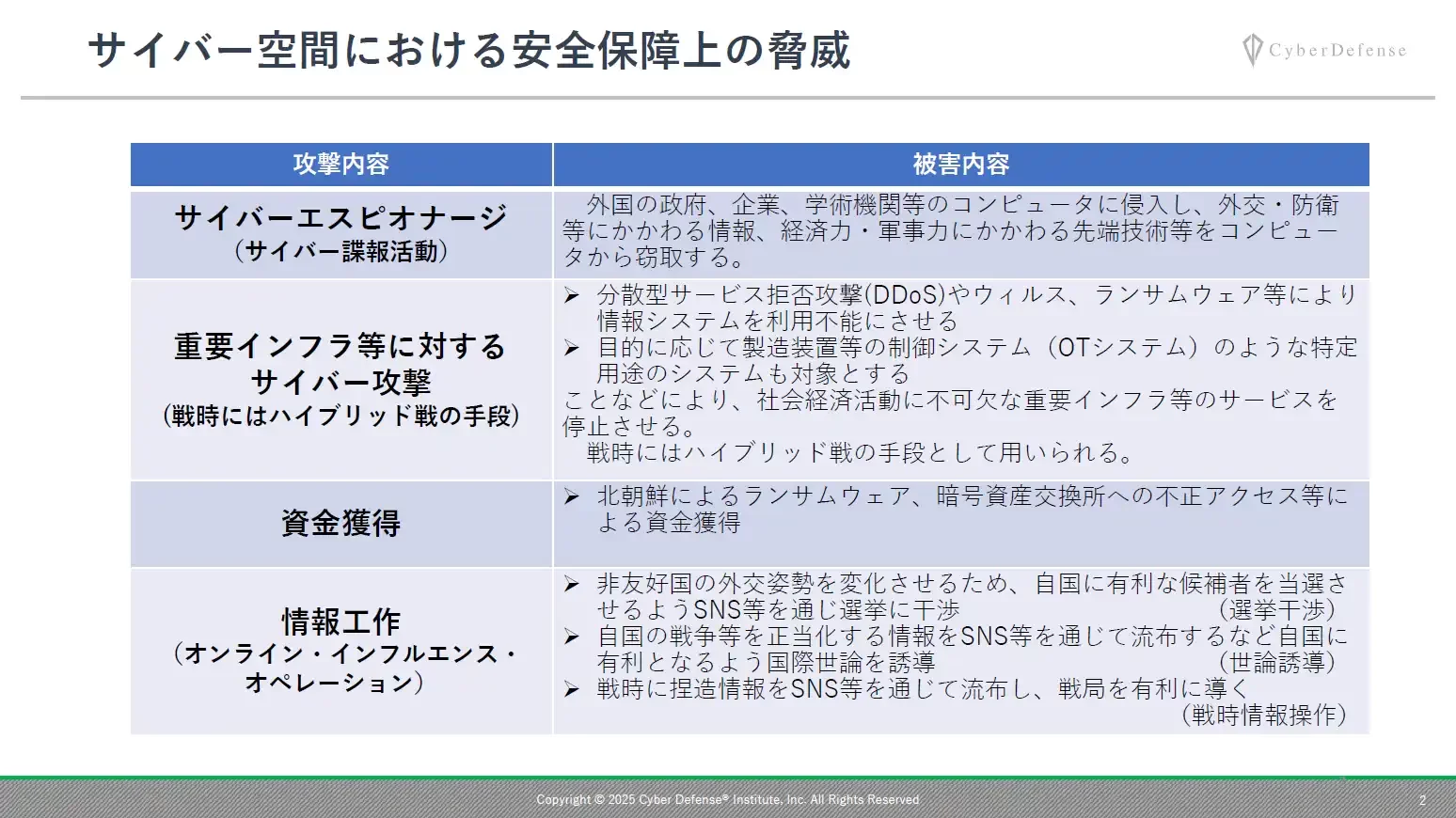

講演では、サイバー空間における安全保障上の脅威を次の4つに整理して説明がなされた。

1. サイバー・エスピオナージュ

先端技術や外交・安全保障に関する情報の窃取を狙うもの。

例として、中国系とされる APT1、APT10、APT40 のほか、日本に対しては PLA 第61419部隊(通称 Tick)による侵入事案が紹介された。

2. 重要インフラ等へのサイバー攻撃

戦時のハイブリッド戦の一部を構成しうるもの。

ロシアによるウクライナへの一連の攻撃――2014年のクリミア侵攻前後からの電力網への攻撃、2015・2016年の大規模停電、2017年のNotPetya、2022年のウクライナ侵攻と2023年の大規模サイバー攻撃――が典型例として示された。

中国によるハイブリッド戦への準備行為の例としては、米国・グアムなどで活動が確認されたVolt Typhoonが取り上げられた。OS標準ツールを悪用する「Living off the Land(LOTL)」型で、最大5年近く潜伏し、有事に備えると指摘されている。

3. 資金獲得を目的とするサイバー攻撃

主役は北朝鮮である。

国連専門家パネルなどの評価として、約4,400億円規模の暗号資産を窃取し、ミサイルや核開発の資金へと振り向けているとされることが紹介された。国内事例としては、DMM Bitcoin から482億円相当の暗号資産が流出した事件が挙げられた。

4. 情報操作・オンライン・インフルエンスオペレーション

他国の世論や政策決定環境を、自国に有利な方向へと傾ける試みである。

米国務省グローバル・エンゲージメント・センター(GEC)の分析として、中国が国外向けプロパガンダに年間数千億〜1兆円規模の資金を投じているとされること、メタ社が2023年8月に削除した「Spamouflage(スパモフラージュ)」関連のアカウント約7,700件の話題などが紹介された。

あわせて、2016年米大統領選挙へのロシアによる介入も、情報操作が現実の政治プロセスに影響を与えた象徴的事例として触れられた。

こうした事例を並べつつ、講演者は「サイバー空間は、軍事・経済・世論が交差する“超限戦”の主戦場になりつつある」と位置づけた。

能動的サイバー防御法制——4つの柱

こうした脅威の高まりを受け、日本政府は岸田政権下で「能動的サイバー防御」の導入を決定した。その中核となるのが、2025年5月16日に成立・同23日に公布された「重要電子計算機に対する不正な行為による被害の防止に関する法律」(令和7年法律第42号)と警察官職務執行法など関連法の改正法により構成される、いわゆるサイバー対処能力強化法である。条文は e-Gov法令検索や内閣官房国家サイバー統括室の特設ページから閲覧できる。

内閣官房の説明資料では、この法制のポイントは大きく4つのテーマ(柱)として整理されている。講演もこの枠組みに沿って解説された。

- 官民連携の強化

- 「重要電子計算機」を持つ行政機関や基幹インフラ事業者に対し、インシデントの報告を義務化

- 情報共有と対策検討のための協議会(官民のプラットフォーム)を設置

- 内閣総理大臣が「基本方針」を定め、そのもとで関係省庁・事業者が連携する枠組みを用意する

参照 「重要電子計算機に対する特定不正行為による被害の防止のための基本的な方針(骨子たたき台)」

- 通信情報の利用(シギント)

- 電気通信事業者などとの協定に基づき、送受信日時やIPアドレス等の「機械的情報」を政府が収集・分析できるようにする

- 特に、国外のC2サーバとやり取りする「外内通信」「内外通信」といった海外との通信を抽出し、攻撃の兆候を早期に把握することを狙う。「外外通信」といった外国間の通信も対象としている

- 一方で、国内発・国内着の「内内通信」は対象外とされており、国内拠点を経由する攻撃への対処が課題として残る

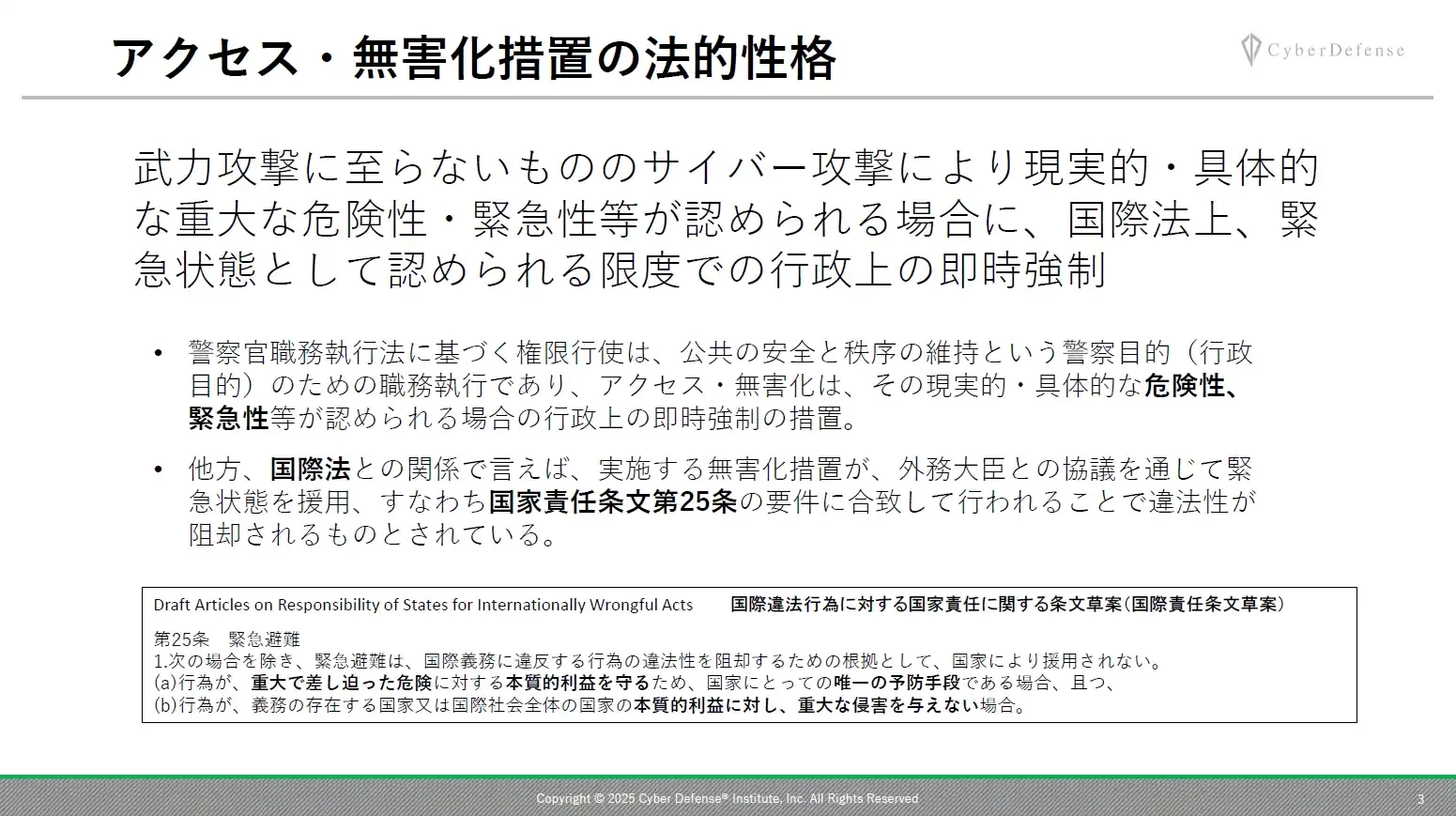

- アクセス無害化措置

- 攻撃に利用されているC2サーバ等に侵入し、不正プログラムの削除、サーバのシャットダウン、不正に取得された認証情報の削除などを行う措置

- 法律上は、「武力攻撃に至らないが現実的・具体的な重大な危険がある場合の行政上の即時強制」と位置づけられ、

①重大な危険 ②緊急性 ③必要最小限性

の3要件を満たすことが求められる - 実施にあたっては、内閣府のサイバー通信情報監理委員会による承認や、国外からの攻撃の場合には外務省との協議が前提となる

- 組織体制の強化

- 内閣官房にサイバー安全保障の司令塔(国家サイバー統括官〔NCO〕)、内閣府に実施部門を置き、警察・自衛隊・NISC後継組織などを束ねる

- 警察側では警備局にサイバー企画課、その下にアクセス無害化等を担当する「サイバー特別対処」部門を想定

- 段階的な施行スケジュールも示されており、官民連携やアクセス無害化の一部が2026年11月頃まで、通信情報の利用部分が2027年11月頃までに本格運用へ移行する見通しが説明された

参照「サイバー安全保障に関する取組(能動的サイバー防御の実現に向けた検討など)」(内閣官房)

なお、「重要電子計算機」の対象は、秘密情報を取り扱う政府・独立行政法人などのシステムに加え、経済安全保障推進法に基づき「基幹インフラ15業種」に指定される中枢システムが想定されている。電力・ガス・水道・鉄道・金融・通信などが典型だが、講演では「民間企業でも、生産や物流など社会機能に直結するシステムは対象となり得る」と説明があった。

参照 「サイバー対処能⼒強化法に基づく基本方針の策定に向けて」(内閣府政策統括官)

「一歩前進」としての評価と、今後に残る論点

講演者は、この法制を「日本のサイバー対処能力を高めるうえでの一歩前進」と評価しつつも、いくつかの論点を挙げていた。トーンとしては、批判ではなく、制度の実効性をどう高めていくかという実務的な視点に近い。

1. 通信の可視化という意味での前進

これまで日本では、サイバー攻撃に対する対応がどうしても事後的・個別的になりがちだった。通信情報を継続的に把握し、「どこから何が飛んできているのか」を俯瞰できるようになること自体は、大きな進歩だという指摘があった。

講演者は、「実際に重要になるのは、アクセス無害化の“反撃”そのものよりも、普段からの通信傍受・分析の部分だろう」と述べている。

2. 手続きとスピード感のギャップ

アクセス無害化措置には、サイバー通信情報監理委員会による承認、国外攻撃であれば外務省との協議、高度な攻撃であれば自衛隊との連携など、複数のプレイヤーが関与する。

そのため、「高度かつ組織的な攻撃であればあるほど、関与機関が増え、手続きも煩雑になる。緊急時に本当に間に合うのか」という実務的懸念も示された。これに対しては、典型パターンの事前整理や、限定的な事後承認の仕組みなど、運用面での工夫が必要だろうという見解が示された。

3. 対象範囲と“抜け道”の問題

現行の枠組みでは、通信情報の利用の対象が「国外との通信(外内・内外)」及び国外通信に限定され、国内間の「内々通信」は除外されている。

講演の際、「攻撃者が国内のレンタルサーバを経由した場合、制度の外に逃げてしまうのではないか」、「基幹インフラ15業種の外側にも、社会機能を支える重要なシステムは多数ある」といった論点が挙げられた。

これらは直ちに法改正の是非という話ではなく、他の制度や業界ごとのガイドラインと組み合わせて、全体としての“守り”をどう設計するかという課題として提示された。

4. 平時からの準備・訓練の必要性

アクセス無害化の発動は、生命・身体・財産に重大な危険が差し迫った局面に限定される。講演者は、「事案が発生し、あるいは、発生している具体的なおそれがある場合に限られ緊急避難的な措置だけに頼るのではなく、平素からどこまで情報収集・技術検証を進めておけるかが鍵だ」と何度か強調した。

ここには、法だけでは埋められない運用・人材・訓練の問題が含まれており、「制度そのものは一歩前に出たが、これで守りが完成したわけではない」という、冷静な評価がにじんでいたように思う。

能動的サイバー防御法制は、日本のサイバーセキュリティが「専守防御」から「能動的な防御」に軸足を移し始めたことを意味する。一方で、サイバー空間を舞台にした「超限戦」の脅威が高まるなか、制度をどう運用し、どこまで実効性を高められるかは、これからの議論と実践に委ねられている。

警察と防衛、政府と民間、そして同盟国・同志国とのあいだに、どのような“橋”を架けていくのか——今回の講演は、その現実的な難しさと必要性を、静かな口調で突きつける内容だった。

注

- 元陸上自衛隊システム防護隊初代隊長の伊東寛氏らが始めた私的研究会。現在、INODS代表・齋藤孝道が主宰している。サイバー防衛研究会 連絡先:info@stratcyber.org ↩︎